Im letzten Beitrag ist die grundsätzliche Konfiguration der XenApp-Umgebung abgeschlossen worden. Allerdings gibt es noch einige unerledigte Punkte, die nun abgearbeitet werden sollen.

Als nächstes muss der Zugriff auf den Storefront über SSL mit Zertifikaten abgesichert werden. Die Kommunikation der einzelnen Systeme untereinander sollte auch über SSL erfolgen, der HTML5-Receiver zum Beispiel akzeptiert keine Verbindung ohne Verschlüsselung.

Um die benötigten Zertifikate auszustellen benötigt man eine eigene Zertifizierungsstelle. In meiner Demo-Umgebung habe ich diese mit auf dem DC installiert, das ist allerdings kein Best-Practice-Ansatz. Für diese Test-Umgebung ist das jedoch vollkommen ausreichend, in einer Produktiv-Umgebung rate ich davon dringend ab.

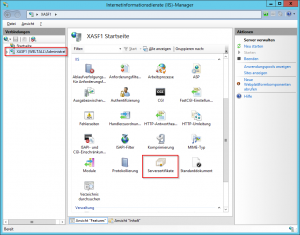

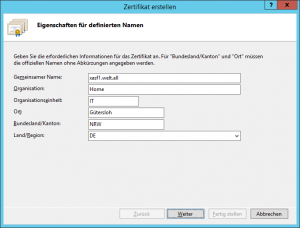

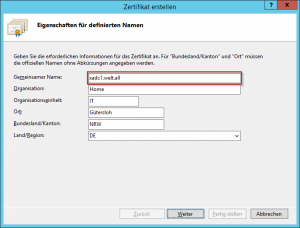

Das SSL-Zertifikat für den StoreFront wird über die IIS-Verwaltung auf dem StoreFront-Server beantragt und an die WebSite gebunden. Dazu öffnet man die Konsole auf dem xasf1 und fordert ein neues Domänenzertifikat an:

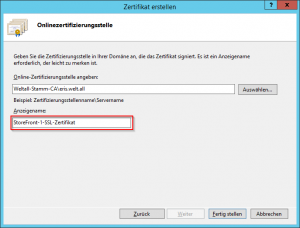

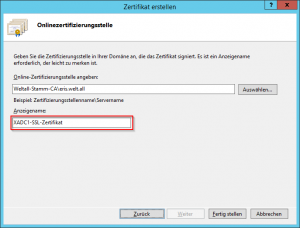

An dieser Stelle sollte man dem Zertifikat einen aussagekräftigen Namen geben, damit später noch nachvollzogen werden kann, wo dieses Zertifikat benötigt wird.

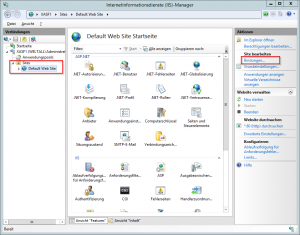

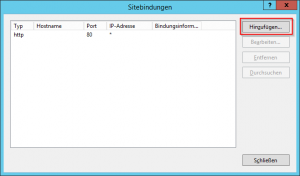

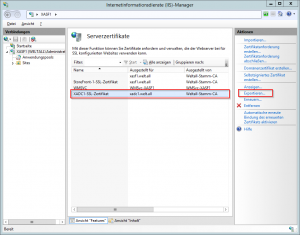

Wenn das Zertifikat ausgestellt wurde (normalerweise ist es direkt verfügbar) muss es noch an die WebSite gebunden werden. Dazu wechselt man in der IIS-Konsole auf den Knoten der Default Web Site und ändert die Bindung:

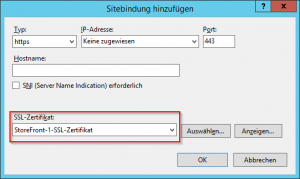

Zuerst wird eine neue Bindung an das HTTPS-Protokoll (Port 443) hinzugefügt. Dabei wird das soeben ausgestellte Zertifikat ausgewählt.

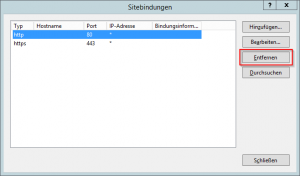

Anschließend kann die Bindung an das HTTP-Protokoll (Port 80) noch entfernt werden:

Wird die Web-Site dann im Browser über HTTPS aufgerufen darf keine Sicherheitswarnung aufpoppen. Dem Zertifikat wird vertraut, da der Domänenzertifikatsstelle vertraut wird.

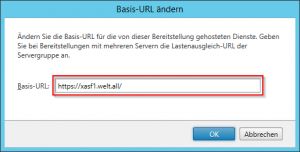

Anschließend kann die Basis-URL des StoreFront geändert werden (Knoten „Servergruppe“, Aktion „Basis-URL ändern“):

Im nächsten Schritt kann die Kommunikation des StoreFront mit dem Delivery Controller über HTTPS konfiguriert werden. Die Kommunikation der System untereinander erfolgt nämlich über Web-Services (XML-Dienste). Dazu wird auf dem Delivery Controller ein Zertifikat benötigt, das an den Broker Service gebunden wird. Die Anforderung für das Zertifikat des Delivery Controller kann auf die gleiche Weise über den StoreFront erfolgen wie auch für den StoreFront selber. Der Common Name im Zertifikat lautet allerdings auf den Delivery Controller:

Auch hier immer eine aussagekräftigen Namen verwenden, so behält man später wenigstens ansatzweise den Überblick auf der Zertifizierungsstelle.

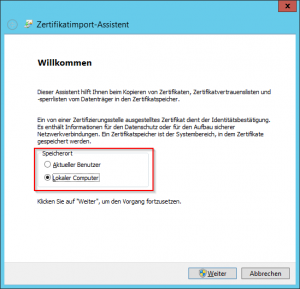

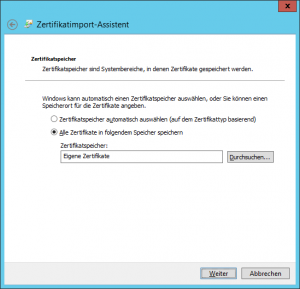

Das erstellte Zertifikat wird dann auf dem StoreFront-Server im PFX-Format exportiert und kann dann auf dem Delivery Controller wieder importiert werden. Das Zertifikat muss für den Computer importiert werden, nicht für den Benutzer.

Das Zertifikat muss noch an den Service „Citrix Broker Service“ gebunden werden. Das Kommando dazu lautet:

netsh http add sslcert ipport=<IP address>:<Port Number> certhash=<Certificate Hash Number> appid={<Citrix Broker Service GUID>}

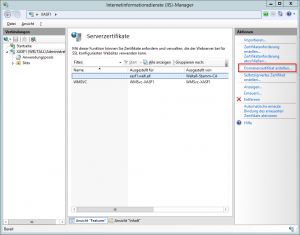

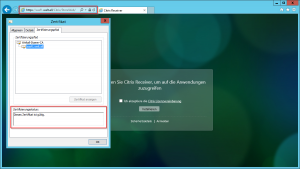

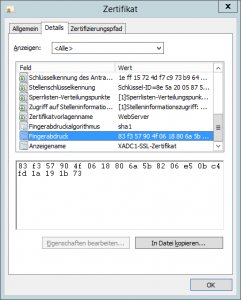

Den Hash-Wert des Zertifikat findet man in den Eigenschaften des Zertifikats unter dem Begriff „Fingerabdruck“. Am einfachsten lässt man Sich das Zertifikat auf dem StoreFront-Server in der IIS-Konsole anzeigen (die ist ja noch auf).

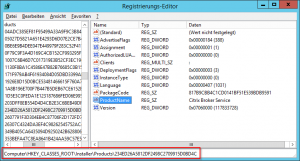

Die GUID des Dienstes steht in der Registry im Schlüssel HKEY_CLASSES_ROOT\Installer\Products\. Dazu in der Registry einfach nach „Broker Service“ suchen:

Die GUID wird vom Befehl nur dann akzeptiert, wenn sie im Format 8-4-4-4-12 mit Bindestrichen aufgetrennt eingegeben wird. Aus der Zahlenkolonne wird also:

234ED26A-5812-DF24-98C2-709915D0BD4C

und der Hash wird ohne Leerzeichen benötigt:

83f357904f0618806a5b8206e50bc4fd1a191b73

Die IP-Adresse ist 0.0.0.0, damit wird jede IP-Adresse des Servers angegeben, ansonsten wird das Zertifikat nur an die IPv4-Adresse gebunden und IPv6 muss dann deaktiviert werden!

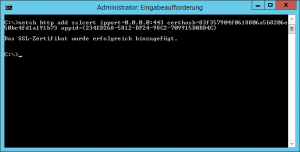

Der vollständige Befehl lautet mit den obigen Werten dann:

netsh http add sslcert ipport=0.0.0.0:443 certhash=83f357904f0618806a5b8206e50bc4fd1a191b73 appid={234ED26A-5812-DF24-98C2-709915D0BD4C}

In der Powershell kommt bei dem Befehl zu einer Fehlermeldung, dort muss zuerst netsh aufgerufen werden und dann dort die Konfiguratioin durchgeführt werden.

>netsh

>http add sslcert ipport=0.0.0.0:443 certhash=83f357904f0618806a5b8206e50bc4fd1a191b73 appid={234ED26A-5812-DF24-98C2-709915D0BD4C}

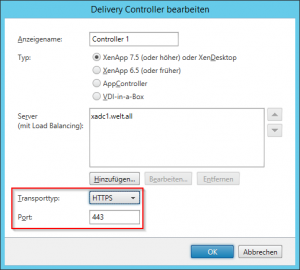

Anschließend kann auf dem StoreFront die Kommunikation mit dem Delivery Controller auf SSL umgestellt werden. Die Einstellung dazu befindet sich im Knoten „Stores“, Aktion „Delivery Controller verwalten“.

Die Transport-Typ wird dann auf HTTPS umgestellt, damit ist die Kommunikation der Services über SSL konfiguriert.

Der Citrix Receiver

Die weitere Konfiguration des StoreFront ist nun eng mit dem Citrix Receiver verzahnt, der auf den Clients für den Zugriff auf die veröffentlichten Anwendungen und Desktops benötigt wird. Der Receiver verbindet sich mit dem StoreFront und bekommt von diesem die Information, welche Anwendungen für den Benutzer konfiguriert wurden.

Ziel ist es, dem User die Anwendungen direkt ins Startmenü oder den Desktop zu integrieren, ohne das er sich nach erfolgter Anmeldung am Windows-PC nochmal am XenApp authentifizieren muss.

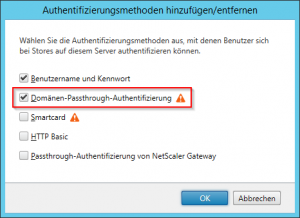

Um das zu erreichen, wird sowohl am StoreFront als auch am Receiver die Funktion Single Sign On konfiguriert. Dafür wird am StoreFront eine neue Authentifizierungsmethode hinzugefügt:

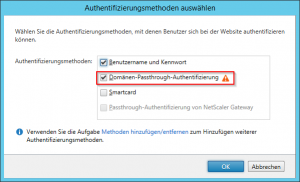

Diese Methode kann auch für den Zugriff über das Web-Interface (Receiver für Web) konfiguriert werden:

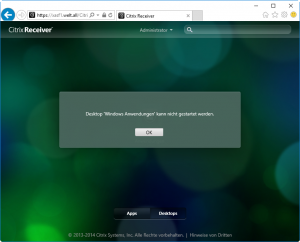

Wenn diese Einstellungen konfiguriert wurden kommt es beim Start einer Anwendung auf dem Client zu der folgenden Fehlermeldung:

Dieser Fehler kommt daher, das der Delivery Controller den vom StoreFront-Server weitergeleiteten Anmeldeinformationen des Clients nicht vertraut. Dies kann mit einem Stück Powershell konfiguriert werden:

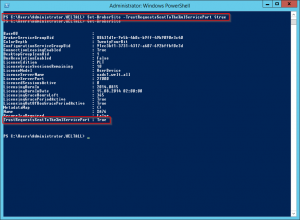

Add-PSSnapin Citrix* Set-BrokerSite -TrustRequestsSentToTheXmlServicePort $true

Überprüfen lässt sich diese Einstellung mit dem Befehl:

Get-BrokerSite

Sobald diese Änderung auf dem Delivery Controller durchgeführt wurde startet auf dem Client beim Öffnen des Internet Explorers und aufrufen der StoreFront-Site der Desktop Viewer mit dem freigegebenen Desktop des XAVDA1.

Damit die Anwender auch ihre Citrix-Anwendungen wie gewohnt über das Startmenü starten können muss auf den Client-Rechnern der Citrix Receiver installiert werden. Dieser verbindet sich mit dem StoreFront und baut, je nach Konfiguration, die für den Anwender freigegebenen Anwendungen in das Startmenü ein.

Damit der Receiver mit den korrekten Einstellungen arbeitet, sollte dieser immer mit Parametern installiert werden (siehe Citrix Produktdokumentation). Ich installiere den Receiver immer mindestens mit den folgenden Optionen:

CitrixReceiver.exe /silent /includeSSON /ENABLESSON=Yes /EnableCEIP=false /STORE0="[Storename];https://[FQDN des StoreFront]/Citrix/[Store]/discovery;On;[Storebeschreibung]"

Damit wird der Receiver mit der Option Single-Sign-On installiert und die URL für den StoreFront wird gesetzt. Nach der Installation sollte man den Client einmal neu starten, damit die Konfiguration des Receivers übernommen wird und der Anwender am StoreFront angemeldet wird.

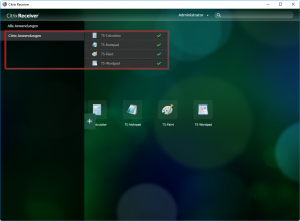

Wird der Receiver nach dem Neustart aufgerufen, wird der angemeldete Benutzer direkt angemeldet und kann seine Anwendungen verwalten:

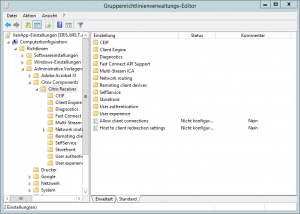

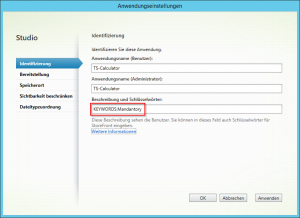

Die Konfiguration des Receivers in einer Windows-Domäne kann auch über Gruppenrichtlinien (GPO) erfolgen. Mittlerweile liefert Citrix auch ADML-Templates für die GPMC. Diese liegen nach der Installation des Receivers im Verzeichnis %programfiles%\Citrix\ICA Client\Configuration und können von dort aus in den Central Store der Vorlagen kopiert werden. Die Einstellungen können dann komfortabel über ein GPO konfiguriert werden (siehe auch Citrix):

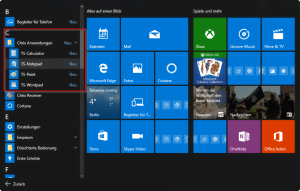

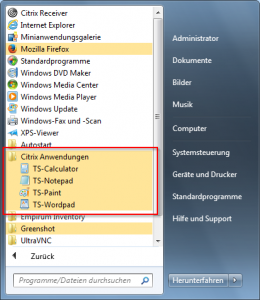

Der Anwender kann nun seine Anwendungen manuell konfigurieren und über den Receiver starten. Die im Receiver hinzugefügten Anwendungen werden parallel auch im Startmenü eingeblendet. Die Anwendungskategorie, die auf dem Delivery Controller angegeben wurde wird dann zum Anwendungsordner im Startmenü.

Beim Anklicken der Anwendung im Startmenü wird diese auf dem XAVDA1 gestartet und dem Anwender präsentiert.

Man kann die Auswahl der Anwendungen über den Receiver auch komplett deaktivieren. Wird bei der Installation des Receivers der Parameter /SELFSERVICEMODE=false mitgegeben oder die Einstellung im GPO konfiguriert, dann werden alle für den Benutzer freigegebenen Anwendungen in den Ordnern im Startmenü eingebaut und die grüne „Bubbles“-Oberfläche des Receivers kann nicht mehr geöffnet werden.

Die Anwendungen können aber wie gewohnt über das Startmenü gestartet werden.

[Wobei ich noch testen muss, ob dann die Anwendungen auf dem Delivery Controller mit „KEYWORD:Mandatory“ als verpflichtend markiert werden müssen. Diese Info liefere ich noch nach. (Siehe Citrix eDocs)

]

Im nächsten Teil möchte ich noch einige Optimierungen für den StoreFront (z.B. Receiver für HTML5) einbauen und andere Optionen vorstellen.

Hallo Herr Knufinke,

durch Zufall bin ich auf ihren Blog gestoßen und konnte dank ihrer sehr ausführlichen Beschreibungen weitestgehend ohne andere Materialien zu rate ziehen zu müssen meine eigene Citrix Testumgebung aufbauen.

Vielen Dank dafür, Sie waren mir eine große Hilfe.

Viele Grüße

Timo